存储型XSS漏洞:当恶意脚本“住”进了服务器

上集回顾

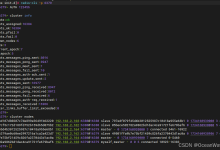

在上一章节中,我们深入探讨了反射型XSS漏洞,并通过pikachu靶场成功弹出了经典的 “篮球” 警告框。今天,我们将继续探索XSS漏洞的另一种形式——存储型XSS漏洞。与反射型XSS不同,存储型XSS的危害更大,因为它会将恶意脚本“存储”在服务器上,持续影响所有访问该页面的用户。接下来,让我们一起来看看这个“持久性威胁”是如何运作的。

作者PS

内存和固态马上就到了~ 内存和固态马上就到了~ 内存和固态马上就到了~

咳咳,,,回归正题。。。

存储型XSS漏洞:

什么是存储型XSS漏洞?

存储型XSS漏洞,说白了,就是攻击者将恶意脚本注入到服务器并持久地存储起来。当其他用户访问包含该恶意脚本的页面时,脚本会自动执行,从而造成危害。与反射型XSS不同,存储型XSS的恶意脚本会长期存在于服务器上,并且影响所有访问该页面的用户。

存储型XSS与反射型XSS的区别

存储位置:

- 反射型XSS的恶意脚本是通过URL传递的,不会存储在服务器上。(一般就是只能存活在链接上,刷新一下,啪~就没了)

- 存储型XSS的恶意脚本会被存储在服务器的数据库或文件中,长期存在。(赖在别人家不走了,而且随叫随到)

影响范围:

- 反射型XSS通常需要诱使用户点击特定的恶意链接才能触发。

- 存储型XSS会影响所有打开访问该页面的用户,不需要用户主动点击。

危害程度:

- 反射型XSS的危害相对较小,通

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册