当发现服务器被攻击时,迅速隔离是防止攻击者横向移动的关键措施。以下是快速隔离服务器的系统化方法:

一、立即网络隔离措施

1. 物理隔离(最彻底)

-

直接拔掉服务器的网线(对物理服务器)

-

关闭服务器电源(极端情况)

2. 逻辑网络隔离

复制

# 在服务器本地执行(如果还能登录):

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

ip6tables -P INPUT DROP

ip6tables -P OUTPUT DROP

ip6tables -P FORWARD DROP

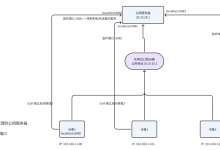

3. 网络设备级隔离

-

在交换机/防火墙上执行:

-

禁用该服务器的交换机端口

-

添加ACL规则阻断该IP的所有流量

-

将该服务器划入隔离VLAN

-

二、访问控制措施

1. 账户隔离

复制

# 立即禁用所有非必要账户:

passwd -l [用户名] # Linux

net user [用户名] /active:no # Windows

2. SSH/RDP隔离

复制

# 修改SSH配置后重启服务:

echo "DenyUsers *" >> /etc/ssh/sshd_config

systemctl restart sshd

3. 防火墙紧急规则

复制

# 只允许特定管理IP访问(如跳板机)

iptables -A INPUT -s [管理IP] -j ACCEPT

iptables -A INPUT -j DROP

三、服务隔离

1. 关键服务停止

复制

# 停止常见横向移动利用的服务:

systemctl stop smbd nmbd rpcbind nfs-server # SMB/NFS

systemctl stop docker kubernetes # 容器服务

2. 数据库连接隔离

复制

# MySQL示例:

REVOKE ALL PRIVILEGES ON *.* FROM 'user'@'%';

FLUSH PRIVILEGES;

四、取证前保护措施

内存取证:

复制

# Linux内存转储:

sudo dd if=/dev/mem of=/tmp/memdump.img bs=1M

进程快照:

复制

ps auxef > /tmp/process_snapshot.txt

netstat -tulnp > /tmp/network_snapshot.txt

lsof -i > /tmp/open_connections.txt

时间戳锁定:

复制

touch /tmp/.attack_in_progress

五、后续处理流程

通知流程:

-

立即报告安全团队

-

根据预案通知相关利益方

日志保护:

复制

# 备份关键日志:

cp -a /var/log /tmp/log_backup

journalctl -a > /tmp/systemd_journal.log

应急预案启动:

-

激活事故响应团队

-

准备备用系统接管方案

六、自动化隔离方案(预防性配置)

建议提前部署以下自动化隔离方案:

-

配置EDR/XDR解决方案的自动隔离功能

-

部署网络检测与响应(NDR)系统的自动阻断能力

-

设置SIEM系统的自动响应规则(如Splunk Phantom)

重要提示:隔离操作应记录完整的时间线和操作日志,这些将成为后续取证和根本原因分析的关键证据。在隔离后,不要立即重启服务器,这可能会销毁内存中的攻击证据。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册