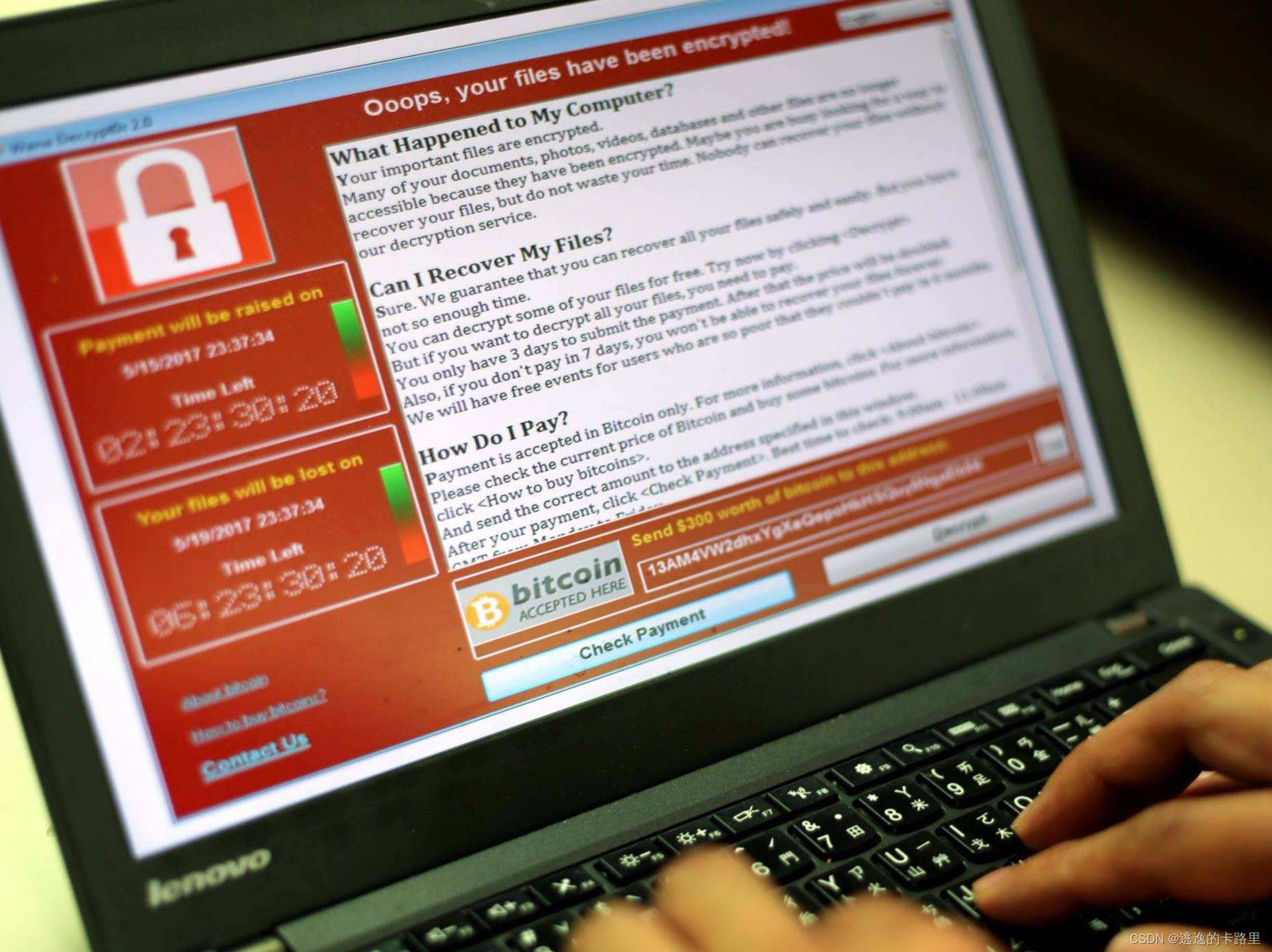

提问:为什么要做安全漏洞修补?

据市场研究公司Gartner研究报告称“实施漏洞管理的企业会避免近90%的攻击”。可以看出,及时的漏洞修补可以在一定程度上防止病毒、攻击者的威胁。

一、服务器主机存在漏洞应该怎么修复?

a. 建议所有Windows系统使用\”Windows Update\”进行更新。 b. 对于大量终端用户而言,可以采用WSUS进行自动补丁更新,也可以采用补丁分发系统及时对终端用户进行补丁更新。 c. 对于存在弱口令的系统,需在加强使用者安全意识的前提下,督促其修改密码,或者使用策略来强制限制密码长度和复杂性。 d. 对于存在弱口令或是空口令的服务,在一些关键服务上,应加强口令强度,同时需使用加密传输方式,对于一些可关闭的服务来说,建议 关闭该服务以达到安全目的。 e. 对于UNIX系统订阅厂商的安全公告,与厂商技术人员确认后进行漏洞修补、补丁安装、停止服务等。 f. 由于其他原因不能及时安装补丁的系统,考虑在网络边界、路由器、防火墙上设置严格的访问控制策略,以保证网络的动态安全。 g. 建议网络管理员、系统管理员、安全管理员关注安全信息、安全动态及最新的严重漏洞,攻与防的循环,伴随每个主流操作系统、应用服务的生命周期。 h. 建议采用远程安全评估系统定期对网络进行评估,真正做到未雨绸缪。

二、报告中的高危漏洞(部分展示)

1.Microsoft Windows CredSSP 远程执行代码漏洞(CVE-2018-0886)

漏洞名称: Microsoft Windows CredSSP 远程执行代码漏洞(CVE-2018-0886) 详细描述: Windows是一款由美国微软公司开发的窗口化操作系统。

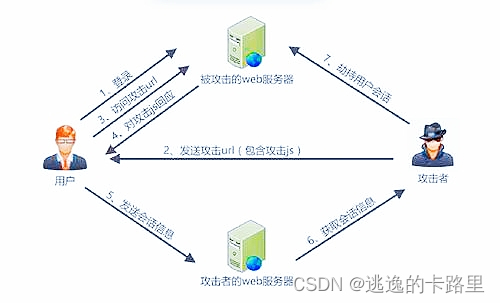

凭据安全支持提供程序协议 (CredSSP) 中存在远程执行代码漏洞。成功利用此漏洞的攻击者可以在目标系统上中继用户凭据并使用其执行代码。

来源:Microsoft 链接:https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-0886

解决办法

厂商补丁:Microsoft

Microsoft 已经为此发布了一个安全公告(CVE-2018-0886)以及相应补丁: CVE-2018-0886: Microsoft Windows CredSSP 远程执行代码漏洞. 链接: https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2018-0886

2.SSL/TLS协议信息泄露漏洞(CVE-2016-2183)

漏洞名称 SSL/TLS协议信息泄露漏洞(CVE-2016-2183)【原理扫描】【可验证】 详细描述 TLS是安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

TLS, SSH, IPSec协商及其他产品中使用的IDEA、DES及Triple DES密码或者3DES及Triple 3DES存在大约四十亿块的生日界,这可使远程攻击者通过Sweet32攻击,获取纯文本数据。

来源:Karthik Bhargavan Gaetan Leurent 链接:https://www.openssl.org/news/secadv/20160922.txt

解决办法

建议:避免使用IDEA、DES和3DES算法

1、OpenSSL Security Advisory [22 Sep 2016] 链接:https://www.openssl.org/news/secadv/20160922.txt 请在下列网页下载最新版本: https://www.openssl.org/source/ 2、对于nginx、apache、lighttpd等服务器禁止使用DES加密算法 主要是修改conf文件 3、Windows系统可以参考如下链接: https://social.technet.microsoft.com/Forums/en-US/31b3ba6f-d0e6-417a-b6f1-d0103f054f8d/ssl-medium-strength-cipher-suites-supported-sweet32cve20162183?forum=ws2016

https://docs.microsoft.com/zh-cn/troubleshoot/windows-server/windows-security/restrict-cryptographic-algorithms-protocols-schannel 验证方法 根据SSL/TLS协议信息泄露漏洞(CVE-2016-2183)原理,通过发送精心构造的数据包到目标服务,根据目标的响应情况,验证漏洞是否存在

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册