在网络安全领域,隐藏服务器的真实源IP地址是保护服务器免受直接攻击的重要手段之一。暴露的源IP地址容易成为黑客攻击的目标,尤其是DDoS攻击、端口扫描和暴力破解等威胁。高防服务(如阿里云盾、AWS Shield等)不仅提供强大的流量清洗能力,还可以帮助隐藏服务器的真实源IP地址,从而增强安全性。本文将详细介绍如何通过高防服务实现这一目标,并附带实用的配置示例。

1. 隐藏服务器源IP的重要性

1.1 防止直接攻击

暴露的源IP地址容易成为黑客的攻击目标。一旦被发现,黑客可以通过直接攻击服务器的IP地址来发起各种类型的攻击,包括但不限于:

- DDoS攻击:通过发送大量恶意流量使服务器瘫痪。

- 端口扫描:识别开放的服务端口,为进一步攻击做准备。

- 暴力破解:尝试猜测登录凭据以获取未经授权的访问权限。

1.2 增强隐私保护

除了防止直接攻击外,隐藏源IP地址还可以增强隐私保护。尤其是在处理敏感数据或需要遵守严格隐私法规的情况下,确保服务器的真实位置不被轻易发现至关重要。

2. 使用高防服务隐藏源IP的方法

2.1 高防IP服务

2.1.1 工作原理

高防IP服务通常通过以下步骤实现源IP隐藏:

2.1.2 配置高防IP

示例:阿里云高防IP配置

# 登录阿里云控制台,进入高防IP管理页面

# 创建一个新的高防IP实例

aliyun_antiddos create –instance-name "MyHighDefenseIP" –bandwidth 10Gbps

# 将高防IP绑定到实际的服务器IP

aliyun_antiddos bind –instance-id "def-ip-123456" –origin-ip "192.168.1.100"

# 配置转发规则

aliyun_antiddos configure-forward-rule –instance-id "def-ip-123456" \\

–protocol tcp \\

–source-port 80 \\

–destination-port 8080 \\

–destination-ip "192.168.1.100"

2.2 使用CDN服务

2.2.1 工作原理

内容分发网络(CDN)不仅可以加速内容传输,还可以作为一层额外的防护,隐藏服务器的真实IP地址。CDN的工作流程如下:

2.2.2 配置CDN服务

示例:Cloudflare CDN配置

# 在Cloudflare控制台中添加您的域名

cloudflare add-domain –domain example.com

# 启用DNS代理功能,隐藏源站IP

cloudflare enable-proxy –domain example.com –record www

# 配置缓存规则

cloudflare configure-cache –domain example.com \\

–cache-level aggressive \\

–cache-ttl 1h

2.3 使用反向代理

2.3.1 工作原理

反向代理是一种常见的Web服务器架构模式,它位于客户端和真实服务器之间,充当中间人角色。所有外部请求首先到达反向代理服务器,再由其转发到真实的服务器。这样可以有效隐藏源站IP地址。

2.3.2 配置反向代理

示例:Nginx反向代理配置

http {

upstream backend_servers {

server 192.168.1.100:8080; # 真实服务器IP和端口

}

server {

listen 80;

server_name example.com;

location / {

proxy_pass http://backend_servers;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

}

}

2.4 使用负载均衡器

2.4.1 工作原理

负载均衡器可以将流量分散到多个后端服务器上,同时也可以作为一层防护,隐藏源站IP地址。负载均衡器的工作流程如下:

2.4.2 配置负载均衡器

示例:HAProxy负载均衡器配置

global

log stdout format raw local0

defaults

log global

mode http

option httplog

option dontlognull

timeout connect 5000ms

timeout client 50000ms

timeout server 50000ms

frontend http-in

bind *:80

default_backend servers

backend servers

balance roundrobin

server server1 192.168.1.100:8080 check

server server2 192.168.1.101:8080 check

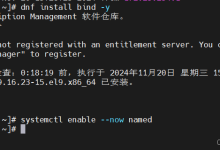

3. 日志分析与监控

3.1 日志分析

定期审查Web服务器、应用程序和安全设备的日志,寻找异常模式和潜在威胁。使用ELK Stack(Elasticsearch, Logstash, Kibana)或类似的日志管理系统,可以方便地收集、解析和可视化日志数据。

3.2 实时监控

部署监控工具(如Prometheus、Grafana),实时跟踪服务器的关键性能指标(CPU、内存、网络流量等)。设置警报规则,一旦检测到异常情况立即通知相关人员,以便快速响应。

示例:Prometheus和Grafana配置

scrape_configs:

– job_name: 'nginx'

static_configs:

– targets: ['localhost:9090']

在Grafana中创建一个新的Dashboard,添加Prometheus作为数据源,并创建图表展示关键性能指标。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册