一、需求背景与核心目标

服务器通过异常端口提供服务可能存在安全风险(如挖矿、端口扫描等恶意行为),传统基于规则或签名的检测方法难以应对未知威胁。用户需通过无监督学习(尤其是DeepSeek模型)实现以下目标:

二、核心操作流程

步骤1:数据采集与预处理

- 端口镜像技术:通过交换机/路由器的端口镜像功能,复制异常端口流量到监控端口。

- 抓包工具:使用Wireshark、tcpdump等工具捕获原始流量数据,提取IP、端口、协议类型、数据包长度等字段。

- 过滤已知端口:基于白名单(如HTTP 80/443、SSH 22)排除正常流量。

- 缺失值处理:删除包含空值或格式错误的记录。

- 基础特征:端口使用频率、协议分布、流量突发性(如单位时间内的数据包数量)。

- 时序特征:滑动窗口统计(如过去5分钟内的端口活跃度)。

- 编码与归一化:将分类特征(如协议类型)进行One-Hot编码,数值特征归一化至[0,1]范围。

步骤2:模型选择与训练

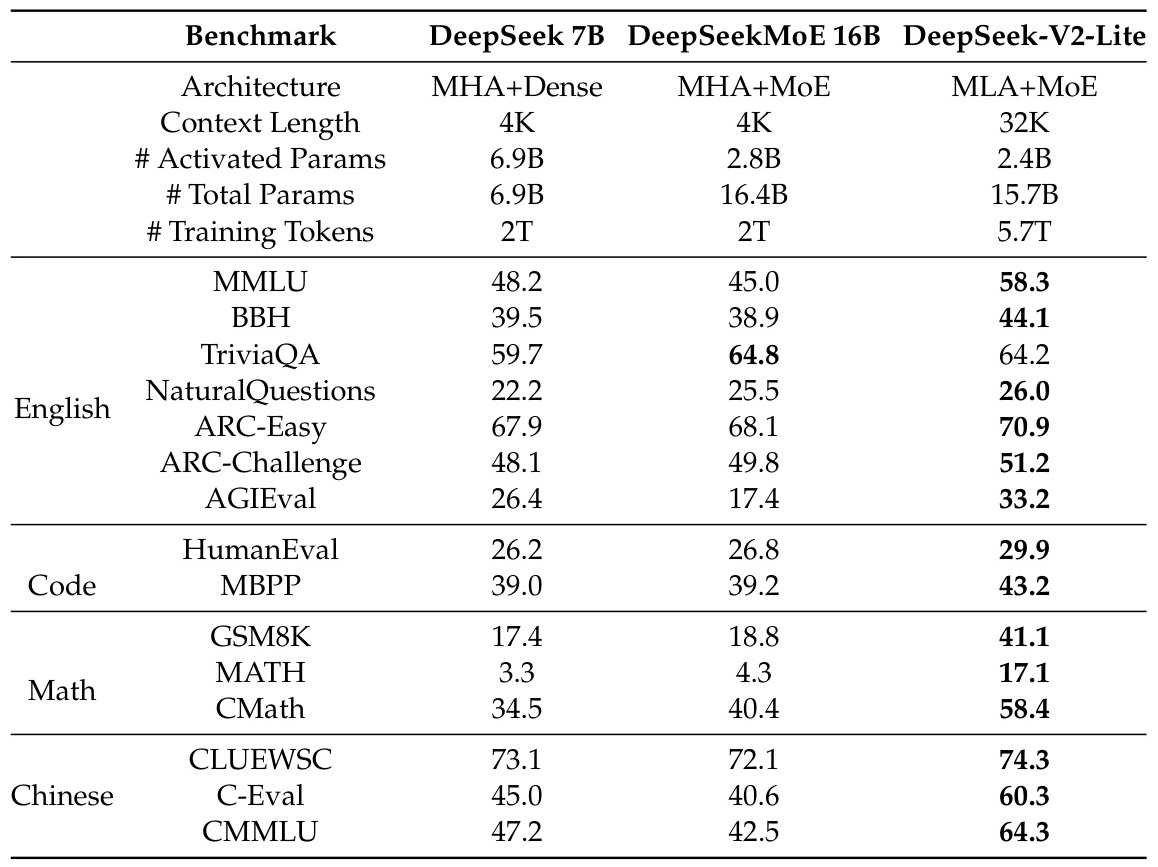

- 模型选择:采用DeepSeekMoE稀疏架构(如DeepSeek-V3),支持混合专家系统(256路由专家)处理高维流量特征。

- 无监督学习模块:

- 自编码器(Autoencoder) :通过重构误差检测异常(正常流量重构误差低,异常流量误差高)。

- DeepSeekMoE优化:引入无辅助损失负载均衡策略,提升模型对稀疏特征的捕捉能力。

- 数据输入格式:将预处理后的流量数据转换为JSONL格式,包含时间戳、源/目的端口、流量大小等字段。

- 冷启动策略:使用少量无标签数据初始化模型(如DeepSeek-R1-Zero的纯强化学习机制)。

- 增量学习:通过持续流量监控动态更新模型,适应网络环境变化。

步骤3:异常检测与评估

- 阈值触发:设定重构误差或聚类距离阈值,超出阈值则判定为异常。

- 概率模型:基于DeepSeek的生成能力,计算端口行为偏离基线的概率。

- F1 Score:平衡精确率(Precision)与召回率(Recall),适用于类别不平衡场景。

- ROC曲线与AUC值:评估模型在不同阈值下的分类性能,AUC>0.9表示高区分能力。

- 误报率(FPR) :通过白名单过滤后,FPR需控制在1%以下。

步骤4:模型部署与集成

- 容器化部署:使用Docker封装模型及依赖库,支持快速迁移至云服务器或边缘设备。

- API服务化:通过Flask或FastAPI提供RESTful接口,接收实时流量数据并返回检测结果。

- 推理加速:采用TensorRT或OpenVINO优化模型推理速度,满足实时性要求。

- 资源监控:集成Prometheus监控CPU/GPU利用率,动态调整计算资源。

- 访问控制:仅允许授权IP访问检测API,防止模型被恶意调用。

- 模型加密:使用AES-256加密模型文件,防止逆向工程。

步骤5:持续维护与迭代

- 人工审核:将模型标记的异常提交给安全团队验证,修正误报/漏报样本。

- 模型再训练:每月基于新数据微调模型,保持检测能力。

- 攻击模式聚类:使用k-means对历史异常事件聚类,识别新型攻击家族。

- 威胁情报整合:将检测结果与MITRE ATT&CK框架映射,生成攻击链分析报告。

三、关键技术点解析

- 无需标注数据:直接从未标记流量中学习正常模式,降低数据准备成本。

- 检测未知威胁:通过基线偏离识别新型攻击(如隐蔽端口扫描)。

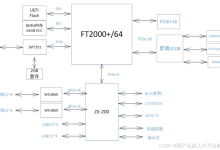

- MLA(多头潜在注意力) :高效处理长序列流量数据,减少键值缓存需求。

- 混合专家系统(MoE) :256个专家并行处理不同流量特征,提升模型容量。

- 规则引擎:依赖已知签名,无法检测未知攻击。

- 监督学习:需大量标注数据,且仅能识别训练集中包含的威胁类型。

四、典型应用场景

| 虚拟货币挖矿 | 异常端口(如6666、3333) | 端口白名单过滤 + DeepSeekMoE聚类 |

| ARP欺骗攻击 | MAC地址克隆与异常ARP包速率 | 流量突发性分析 + 自编码器重构误差 |

| 零日漏洞利用 | 未知协议或端口组合 | 协议分布偏离检测 + DeepSeek生成模型概率评估 |

五、挑战与应对策略

- 特征降维:使用PCA或t-SNE压缩特征维度,提升模型效率。

- 流式计算:集成Apache Kafka实时处理流量,避免内存溢出。

- 流量混淆检测:通过DeepSeek的时序建模识别伪装成正常流量的慢速扫描。

- 模型鲁棒性增强:在训练数据中注入噪声样本,提升抗干扰能力。

- 模型量化:将FP32模型转换为INT8,减少显存占用。

- 边缘部署:在SDN交换机本地部署轻量级DeepSeek模型(如DeepSeek-V2-Lite)。

通过以上步骤,可构建一个基于DeepSeek无监督学习的服务器异常端口检测系统,实现从数据采集到威胁响应的全流程自动化,有效应对未知攻击并降低运维成本。

网硕互联帮助中心

网硕互联帮助中心

![[已解决·实验日志] AutoDL系统盘异常爆满,原因是PyCharm 在连接到远程服务器调试时,自动执行后台任务(正在更新 python解释器), 将某些包&依赖项下载到了服务器上-网硕互联帮助中心](https://www.wsisp.com/helps/wp-content/uploads/2025/04/20250419204602-68040b8ac23b2-220x150.png)

评论前必须登录!

注册