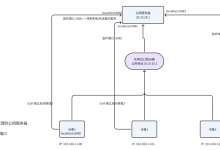

服务器被黑客入侵爆破(如暴力破解密码或利用漏洞攻击)是网络安全中常见的威胁之一。这类攻击可能导致数据泄露、服务中断甚至系统完全失控。本文将详细介绍如何检测服务器是否被黑客入侵爆破,并提供实用的代码示例和解决方案。

一、黑客入侵爆破的特点

在讨论检测方法之前,我们需要了解黑客入侵爆破的一些典型特征:

二、检测服务器是否被入侵爆破

1. 检查登录日志

大多数操作系统都会记录登录尝试的日志文件。以下是一些常见操作系统的日志路径和检查方法:

- Linux系统:登录日志通常位于/var/log/auth.log或/var/log/secure。

# 查看登录失败记录

grep "Failed password" /var/log/auth.log

# 统计失败次数最多的IP地址

cat /var/log/auth.log | grep "Failed password" | awk '{print $9}' | cut -d' ' -f1 | sort | uniq -c | sort -nr

- Windows系统:可以通过PowerShell查看事件日志。

# 查看失败的登录事件

Get-WinEvent –FilterHashtable @{LogName='Security'; ID=4625} | Format-Table –AutoSize

2. 监控异常网络流量

黑客入侵爆破通常伴随异常的网络流量。可以使用工具如tcpdump或Wireshark捕获并分析流量。

以下是一个简单的Python脚本,用于监控TCP连接并识别可疑行为:

from scapy.all import sniff

def packet_callback(packet):

if packet.haslayer("TCP"):

src_ip = packet[IP].src

dst_ip = packet[IP].dst

src_port = packet[TCP].sport

dst_port = packet[TCP].dport

print(f"Source IP: {src_ip}, Source Port: {src_port} -> Destination IP: {dst_ip}, Destination Port: {dst_port}")

# 开始监听网络流量

sniff(filter="tcp", prn=packet_callback, count=10)

3. 检查新增用户或进程

黑客入侵后可能会创建新的用户账户或启动恶意进程。可以通过以下命令检查:

- 检查新增用户:

# 查看所有用户

cat /etc/passwd

# 检查最近的用户活动

lastlog

- 检查异常进程:

# 列出所有运行中的进程

ps aux

# 检查可疑进程(例如占用高CPU)

top

4. 检查文件完整性

黑客可能篡改系统文件或配置文件。可以使用工具如AIDE(Advanced Intrusion Detection Environment)来监控文件完整性。

安装和初始化AIDE:

# 安装AIDE

sudo apt-get install aide

# 初始化数据库

sudo aideinit

# 定期检查文件完整性

sudo aide –check

三、防御措施

1. 配置防火墙

通过限制访问来源和端口,可以减少被攻击的风险。以下是使用ufw(Uncomplicated Firewall)的示例:

# 允许特定端口(如SSH)

sudo ufw allow 22/tcp

# 禁止所有其他入站流量

sudo ufw default deny incoming

# 启用防火墙

sudo ufw enable

2. 使用入侵检测系统(IDS)

启用入侵检测系统可以帮助实时发现攻击行为。推荐使用fail2ban:

# 安装fail2ban

sudo apt-get install fail2ban

# 编辑配置文件

sudo nano /etc/fail2ban/jail.local

# 添加规则(例如针对SSH攻击)

[sshd]

enabled = true

port = ssh

filter = sshd

logpath = /var/log/auth.log

maxretry = 3

bantime = 600

3. 加强密码策略

确保所有账户使用强密码,并定期更换。可以通过以下命令设置密码复杂度要求:

# 编辑PAM配置文件

sudo nano /etc/pam.d/common-password

# 添加密码复杂度规则

password requisite pam_cracklib.so minlen=12 ucredit=-1 lcredit=-2 dcredit=-2 ocredit=-1

4. 更新系统和软件

保持操作系统和应用程序始终处于最新状态,以修复已知漏洞。

# 更新Linux系统

sudo apt-get update && sudo apt-get upgrade

四、快速响应策略

即使采取了所有预防措施,仍有可能发生入侵。以下是快速响应的步骤:

1. 阻止攻击源IP

临时阻止攻击者的IP地址:

# 使用iptables阻止单个IP

sudo iptables -A INPUT -s <攻击者IP> -j DROP

# 使用ufw阻止单个IP

sudo ufw deny from <攻击者IP>

2. 检查并恢复系统

如果怀疑系统已被入侵,可以采取以下措施:

- 隔离服务器:断开网络连接以防止进一步传播。

- 备份数据:确保重要数据已备份。

- 重装系统:在严重情况下,建议重新安装操作系统并应用最新的安全补丁。

3. 分析攻击来源

收集日志和证据,分析攻击方式和来源,以便改进防护策略。

五、总结

服务器被黑客入侵爆破是一个需要高度重视的安全问题。通过定期检查登录日志、监控网络流量、加强访问控制以及更新系统,可以显著降低被攻击的风险。同时,制定完善的应急响应计划,能够在攻击发生时迅速恢复服务。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册