一、SSH反向隧道

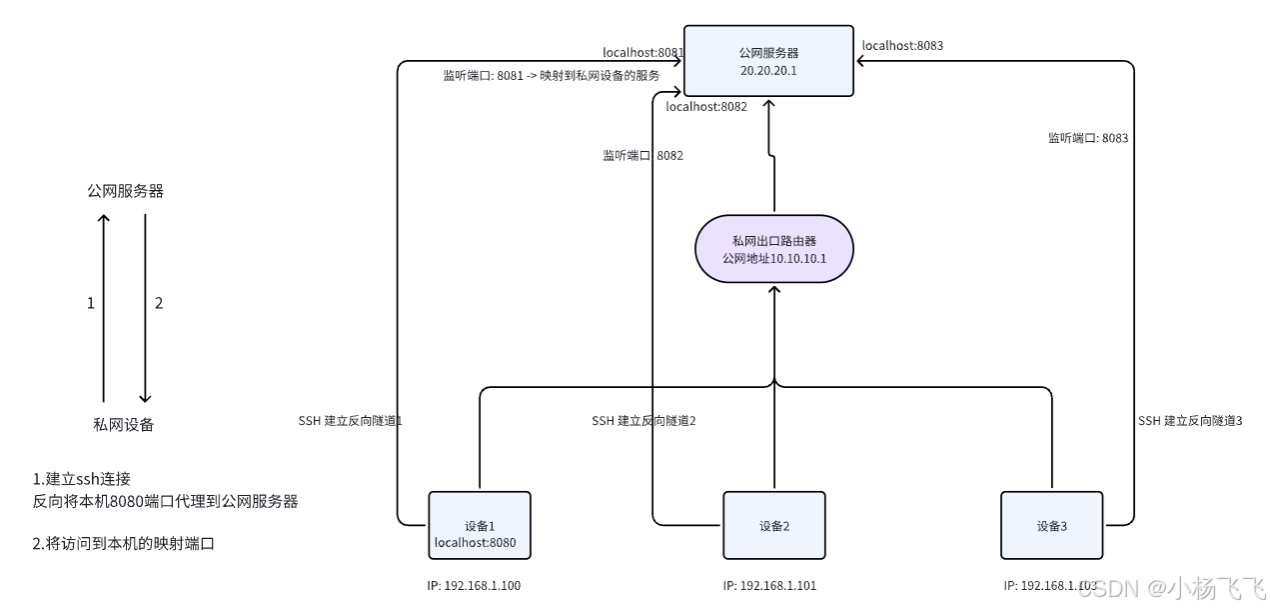

在无法修改公网环境(如运营商限制,无法直接修改NAT或静态路由)的情况下。它可以绕过 NAT 和防火墙限制,实现私网设备和公网服务器之间的双向通信。

1.1 SSH 反向隧道实现方式

私网设备主动连接到公网服务器:

私网设备通过 SSH 主动建立连接,这样 NAT 和防火墙会允许连接通过。由于连接是从私网发起的,NAT 会为该连接建立一个映射。

将公网服务器上的端口映射到私网设备:

私网设备可以通过 SSH 将其服务(如 HTTP、数据库等)映射到公网服务器的一个指定端口。公网服务器上的用户访问这个端口,就相当于直接访问了私网设备的服务。

为了确保 SSH 隧道长时间保持连接,剋以编辑私网设备的crontab,定时启动ssh建立隧道。

1.2 交互流程

1.3 优缺点

|

优点 |

缺点 |

|

无需公网 IP,绕过 NAT 和防火墙限制 |

依赖公网服务器的稳定性 |

|

配置简单,不需要复杂的 VPN 环境 |

如果 SSH 隧道断开,连接会中断 |

|

可以加密通信,确保数据安全 |

公网服务器上需要额外的端口资源 |

|

支持多种服务(HTTP、数据库等)隧道化 |

对公网服务器的带宽和性能要求较高 |

二、WireGuard

WireGuard 提供简单、高效和安全的加密通信。通过 UDP 协议传输数据,使用现代加密技术(ChaCha20Poly1305对称加密,用于加密数据流)确保通信的保密性、完整性和身份验证。

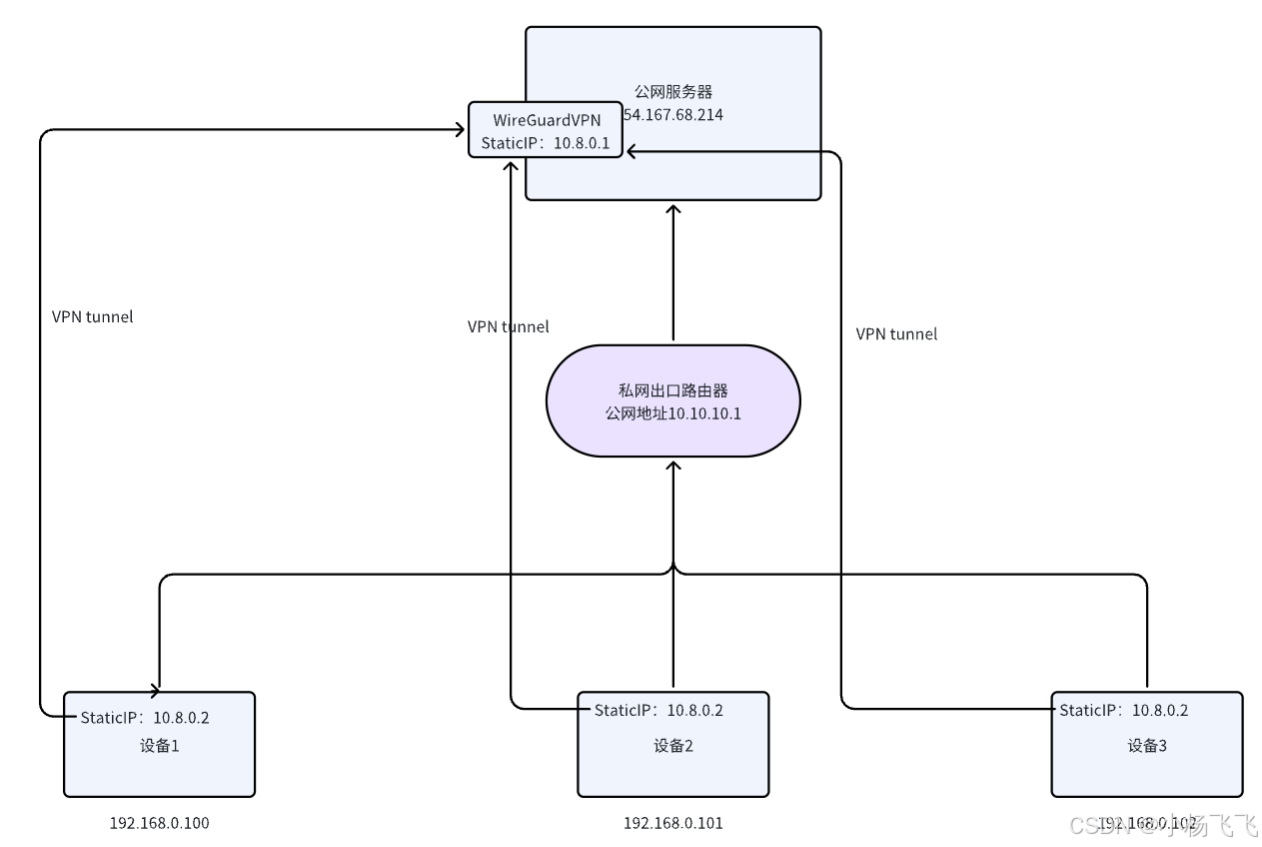

核心原理:使用对等连接(Peer-to-Peer)模型,每个节点通过静态密钥(私钥和公钥)建立可信连接。数据通过加密隧道传输,确保其安全性。支持 NAT 穿透,通过 "保持活动(Keepalive)" 机制维持连接。

特点:每个节点具有唯一的公私钥对。基于 UDP 协议。

注意:从 OpenSSH 6.5 开始支持 ChaCha20-Poly1305,用于 SSH 传输加密,提升安全性和性能。

实际使用场景:

访问 Google、Facebook 等网站时,如果你的设备(特别是手机)不支持 AES 硬件加速,浏览器可能会使用 ChaCha20-Poly1305 进行 TLS 1.3 加密,提高加载速度并减少耗电。

使用 VPN(WireGuard),如果你连接 WireGuard VPN,数据流量会使用 ChaCha20-Poly1305 加密,保证你的上网隐私,并且比传统 VPN(如 OpenVPN + AES)在移动设备上更高效。

在 WhatsApp发送加密消息时,消息内容会使用 ChaCha20-Poly1305 进行端到端加密,确保只有接收方能够解密阅读。

使用 OpenSSH 远程管理服务器时,默认可能使用 ChaCha20-Poly1305 作为 SSH 加密算法之一,提高安全性和性能,特别是在低端设备或无 AES 硬件加速的情况下。

2.1 实现方式

每个节点分配一个虚拟 IP 地址(例如 10.0.0.1)。

配置公私钥对,用于身份验证和加密。生成私钥,并导出对应的公钥。配置虚拟网络接口,绑定 IP 地址和密钥。添加对等方的公钥和允许的 IP 范围。

2.2 交互流程

2.3 优缺点

|

优点 |

缺点 |

|

比传统 VPN 协议(如 OpenVPN)更快,延迟低。 |

没有复杂的认证和路由控制功能,适合简单场景 |

|

配置文件简洁,设置简单,减少了复杂性 |

只用公钥/私钥认证,缺少传统认证方式 |

|

采用最新的加密技术(如 ChaCha20 和 Curve25519),更安全 |

密钥是静态的,需要手动管理,不支持自动密钥更新 |

|

更适合于长期的 VPN 连接 |

WireGuard 仅支持 UDP 协议 |

三、Open VPN

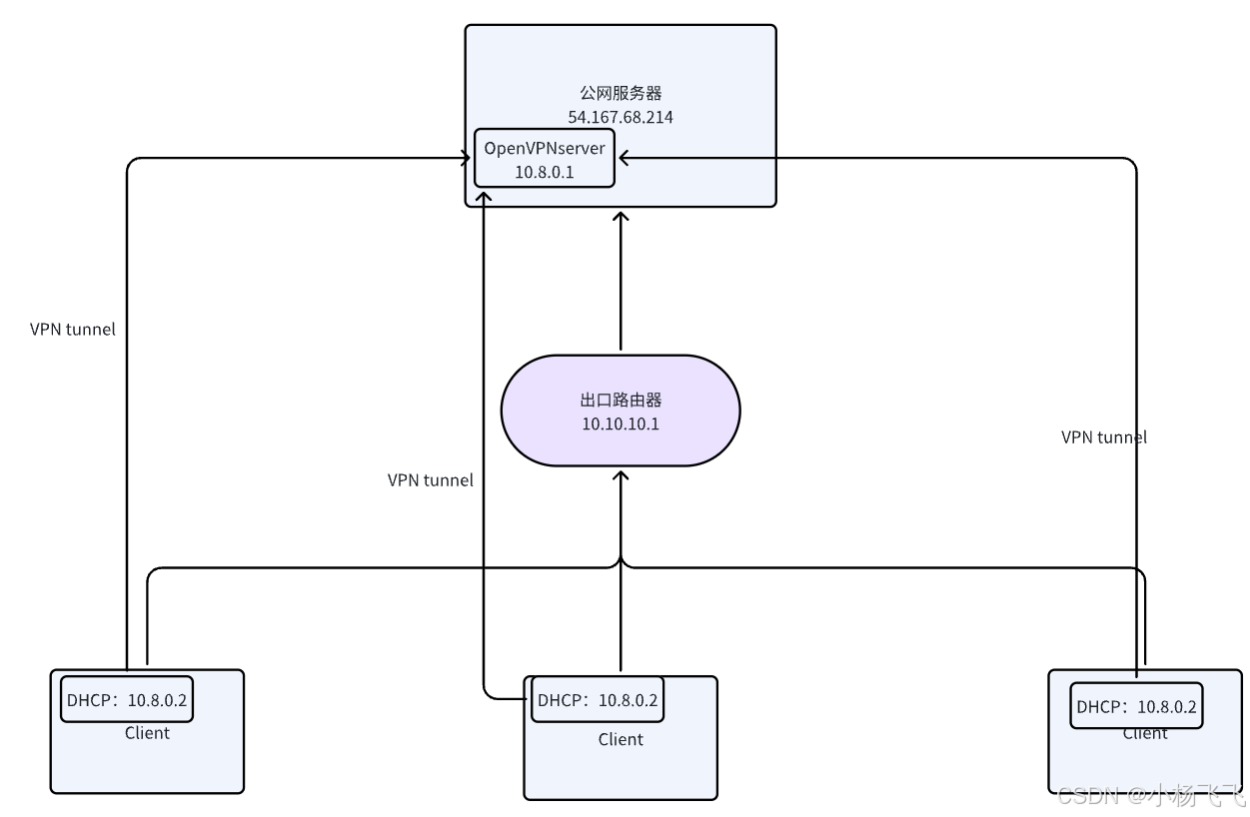

使用 SSL/TLS 协议为控制信道提供安全性,结合用户数据加密技术(如 AES),实现数据隧道化传输。

3.1 实现方式

使用虚拟网卡(TUN/TAP)拦截流量,通过 SSL/TLS 协议进行加密和认证,将数据封装为安全隧道传输。支持多种协议(UDP/TCP)和认证方式,适用于跨网络的安全通信

3.2 交互流程

3.3 优缺点

|

优点 |

缺点 |

|

支持多种加密算法(如 AES-256) |

相比 WireGuard 等现代 VPN,效率略低,延迟更高 |

|

持多种认证方式(证书、用户名密码、预共享密钥)和网络配置(TUN/TAP) |

对低性能设备不友好 |

|

可通过 TCP 或 UDP 工作,在受限网络中运行良好 |

性能和易用性不足,适合对安全要求高的场景,不适合资源受限或高性能需求的环境 |

|

支持动态 IP 分配、带宽控制、访问控制 |

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册