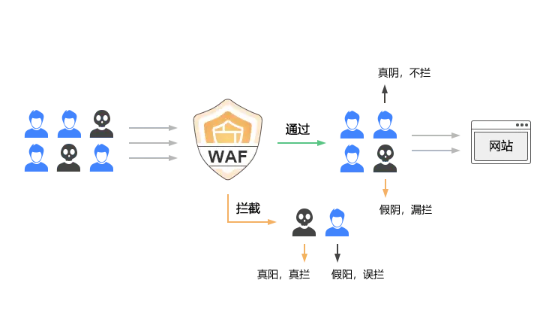

服务器防火墙区分正常流量和攻击流量的过程涉及到对流量的监控、分析和响应。以下是防火墙用来区分正常流量和攻击流量的几种常见方法和特征:

1. 流量模式分析

– 规律性:正常流量通常呈现出一定的规律性,例如在特定时间出现高峰和低谷。如果流量在非常规时间急剧增加,可能被视为异常。

– 突发性:攻击流量往往在短时间内迅速上升,与正常流量模式不符。

– 连接模式:正常流量下的连接通常有合理的持续时间,而攻击流量可能表现为快速频繁的连接尝试或非常短暂的连接。

2. 来源分析

– 分布性:正常流量通常来自多样化的IP地址和地理位置。如果流量集中来自少数几个IP地址或特定地区,可能是攻击的迹象。

– IP信誉:防火墙可能会参考已知的恶意IP列表来识别潜在的攻击流量。

3. 协议和行为分析

– 异常协议或端口:流量如果使用非标准的或未授权的协议和端口,可能是攻击行为。

– 同步发送:如大量同步请求来自单一IP或IP段,可能是SYN Flood等拒绝服务(DoS)攻击。

– 畸形数据包:数据包如果包含异常或错误的数据,可能是尝试利用漏洞的攻击。

4. 请求特征

– 请求频率:单个IP地址在短时间内发起大量请求可能是攻击。

– 请求类型:对特定的URL或资源频繁请求可能是Web应用攻击,如SQL注入或跨站脚本(XSS)。

5. 防火墙规则和签名

– 预定义规则:防火墙通常有一组预定义的规则来识别和阻止已知的攻击模式。

– 入侵检测系统(IDS)和入侵防御系统(IPS):这些系统通过分析流量和匹配已知的攻击签名来识别攻击。

6. 行为分析

– 机器学习:一些高级的防火墙使用机器学习算法来建立正常流量的基线,并识别与基线显著不同的流量作为潜在的攻击。

– 异常检测:基于异常检测的防火墙会寻找不符合正常行为模式的活动。

7. 响应和验证

– 挑战-应答测试:例如,防火墙可能会对可疑的流量执行挑战-应答测试(例如CAPTCHA)来验证是否为真实用户。

– 流量隔离:可疑流量可能会被重定向到蜜罐(honeypot)以进一步分析和确定其性质。

当防火墙检测到攻击流量时,它可以采取行动,如阻止可疑的IP地址、限制请求频率或重定向流量以保护服务器免受攻击。通过不断更新防火墙的规则库和签名,可以提高其识别和防御最新威胁的能力。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册