如何解决服务器被黑客爬虫攻击:全面防护与优化策略

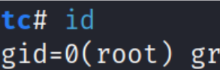

文章浏览阅读951次,点赞5次,收藏8次。服务器被黑客爬虫攻击是一个复杂但可解决的问题。通过分析访问日志、设置合理的防护策略以及快速响应攻击,可以显著降低风险。...

文章浏览阅读951次,点赞5次,收藏8次。服务器被黑客爬虫攻击是一个复杂但可解决的问题。通过分析访问日志、设置合理的防护策略以及快速响应攻击,可以显著降低风险。...

![[01] SQL注入漏洞解析:如何利用LOAD_FILE()和SELECT INTO OUTFILE读取与写入服务器文件[webshell] 超详细文章-网硕互联帮助中心](https://www.wsisp.com/helps/wp-content/uploads/2025/04/20250419001618-6802eb529fab7-220x150.png)

文章浏览阅读1w次,点赞65次,收藏36次。SQL注入漏洞的两种常见利用方式:SQL读取文件漏洞和SQL写入文件漏洞。攻击者可通过特定的SQL函数(如LOAD_...

文章浏览阅读2.6k次,点赞37次,收藏38次。本文总结了kali-linux用户与用户组以及各自的权限管理相关内容,讲解了管理用户、修改用户、文件权限以及配置...

文章浏览阅读803次,点赞6次,收藏23次。通过利用这一漏洞,攻击者可以通过发送特制的请求,获取服务器内部的敏感信息,甚至完全控制服务器。本文将深入探讨SSRF...

文章浏览阅读1k次,点赞22次,收藏14次。防火墙策略配置教程/Windows服务器安全策略配置win系统主动安全策略配置计算机服务器防火墙安全策略配置_小白白...

文章浏览阅读1k次,点赞28次,收藏17次。SSTI(服务器模板注入)漏洞基本概念产生原因攻击原理检测方法测试是Jinja2模板原理利用getattr函数Fla...

文章浏览阅读4.2k次,点赞42次,收藏22次。该漏洞允许攻击者在无需认证的情况下,通过伪造身份与域控制器(Domain Controller, DC)通信,最...

文章浏览阅读1k次,点赞24次,收藏16次。网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国...

文章浏览阅读1.1k次,点赞20次,收藏25次。引子:作为信息收集篇的第一篇文章,本篇主要讲测试者在面对服务器时该收集什么样的信息,以及这些信息的收集方法。_收...

文章浏览阅读921次,点赞5次,收藏9次。漏洞复现过程记录_29网课交单平台